Anorektyczki nadają znaczenie swoim objawom

8 listopada 2006, 11:40Dla wielu pacjentów z anoreksją głodzenie się ma rzeczywiste znaczenie i cel. Dlatego też leczenie zachowania bez zwracania uwagi na osobiste znaczenie przypisywane chorobie jest często skazane na niepowodzenie — powiedział Reuterowi szef badań dr Ragnfrid H. Nordbo z Norweskiego Instytutu Zdrowia Publicznego w Oslo.

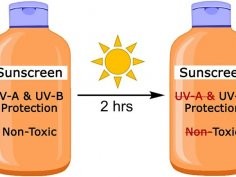

Filtry przeciwsłoneczne z tlenkiem cynku szybko tracą efektywność i stają się toksyczne

14 października 2021, 11:21Filtry przeciwsłoneczne zawierające tlenek cynku tracą efektywność i stają się toksyczne po dwóch godzinach wystawienia na działanie promieniowania ultrafioletowego, ostrzegają naukowcy z Oregon State University (OSU). Wyniki swoich badań opublikowali na łamach Photochemical & Photobiological Science.

Nowy kompozyt do rekonstrukcji twarzy?

2 sierpnia 2011, 12:45Bioinżynierowie z Uniwersytetu Johnsa Hopkinsa opracowali płynny materiał – kompozyt cząsteczek naturalnych i syntetycznych – który może pomóc w odtworzeniu uszkodzonej tkanki miękkiej. Wstrzykuje się go pod skórę, a następnie utwardza za pomocą światła. Naukowcy porównują to do zestalania galaretki w formie po spadku temperatury (Science Translational Medicine).

Strona firmowa. Jak wybrać odpowiedni hosting?

12 lipca 2024, 12:38Strona firmowa musi być wydajna i bezpieczna. Te zalety łączy w sobie pakiet hostingu Pro od OVHcloud. Poznajcie to rozwiązanie dla witryn o średnim i dużym ruchu.

Samodzielna droga do szkoły poprawia zdrowie i samoocenę dzieci

30 listopada 2017, 09:26Dzieci, które samodzielnie chodzą do szkoły i z niej wracają, są zdrowsze, mają większe poczucie autonomii i lepiej oceniają swoje bezpieczeństwo. Do takich wniosków doszli naukowcy z Uniwersytetu w Granadzie, którzy zbadali 745 dzieci w wieku 6-12 lat.

Windows Vista: opinie

30 stycznia 2007, 11:14Programiści wykonali imponującą pracę. Na potrzeby Visty powstało 30 tysięcy sterowników, system był pisany ponoć dwukrotnie (po trzech latach pracy pierwszą jego wersję wyrzucono podobno do kosza), a koszty jego wyprodukowania szacuje się na 6 miliardów dolarów. Powstaje więc pytanie – czy było warto?

Wrocław: w ramach pracy inżynierskiej student buduje interaktywną laskę dla osób niewidomych

2 grudnia 2021, 13:30Artur Salamon, student inżynierii bezpieczeństwa na Uniwersytecie Przyrodniczym we Wrocławiu (UPWr), buduje w ramach pracy inżynierskiej interaktywną laskę dla osób niewidomych. Dzięki czujnikom odległości i sygnalizowaniu przeszkód za pomocą wibracji ma ona ułatwić użytkownikowi poruszanie się po mieście.

Koniec zgłoszeń do BlueHat Prize

5 kwietnia 2012, 08:15Microsoft zakończył przyjmowanie zgłoszeń do konkursu BlueHat Prize, którego celem jest opracowanie nowych technologii zabezpieczenia systemu Windows. Zwycięzca konkursu otrzyma 200 000 dolarów

Prezydent Trump zablokował przejęcie Qualcommu przez Broadcom

14 marca 2018, 13:14Prezydent Trump wydał rozporządzenie wykonawcze, w którym zablokował przejęcie firmy Qualcomm przez Broadcom. Donald Trump podjął taką decyzję po zapoznaniu się z rekomendacją wystawioną przez Komitet Inwestycji Zagranicznych w USA (CIFUS).

Kaspersky: Vista może być mniej bezpieczna niż XP

18 marca 2007, 12:03Opinie na temat bezpieczeństwa systemu Windows Vista wciąż są zróżnicowane, natomiast wszyscy eksperci zgadzali się co do jednego – Vista jest bezpieczniejsza niż Windows XP. Teraz, po niespodziewanym oświadczeniu partnera Microsoftu – firmy Kaspersky – sytuacja ta może się zmienić.